O que é a rede TOR?

# O que é a rede Tor ?

O Tor (The Onion Router) é uma rede que anonimiza o tráfego da web para oferecer navegação web verdadeiramente privada. O Tor Browser oculta seu endereço IP e atividade de navegação redirecionando o tráfego da web por meio de uma série de roteadores diferentes conhecidos como nós. Porque o Tor oculta a atividade de navegação e bloqueia o rastreamento, ele é usado por denunciantes, jornalistas e outras pessoas que desejam proteger sua privacidade online.

O Tor anonimiza o tráfego da web com uma técnica especial de criptografia originalmente desenvolvida pela Marinha dos EUA para ajudar a proteger as comunicações de inteligência americana. Hoje, o Tor é uma plataforma de privacidade de código aberto disponível para todos. No entanto, alguns países, como a China, proibiram seu uso completamente.

Além de um navegador da web, o Tor também oferece serviços de cebola por meio de sua rede de cebolas para possibilitar o anonimato de sites e servidores. Um endereço da web [dot] onion, que só é acessível exclusivamente pelo Tor Browser, protege a identidade tanto do site quanto dos visitantes.

Com uma conexão complexa e criptografada que oferece anonimato tanto para os hosts quanto para os visitantes, o Tor é frequentemente usado para criar e acessar a dark web. Como tal, o Tor é a própria definição de um navegador da dark web.

Como funciona o Tor, o navegador da dark web?

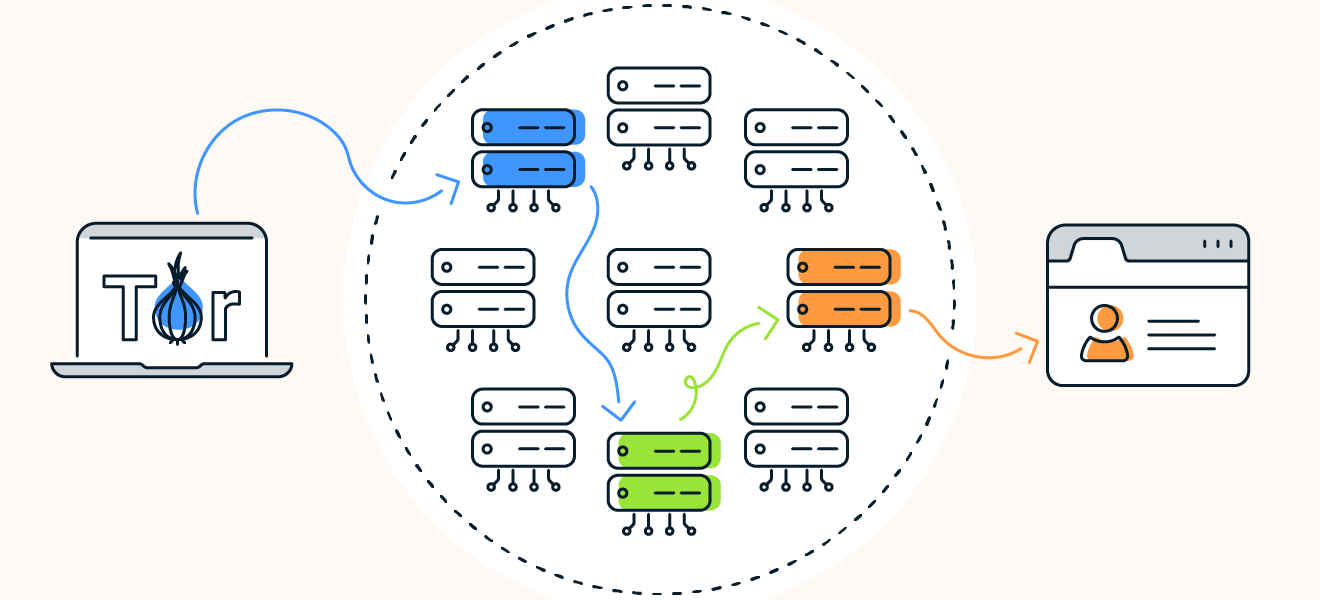

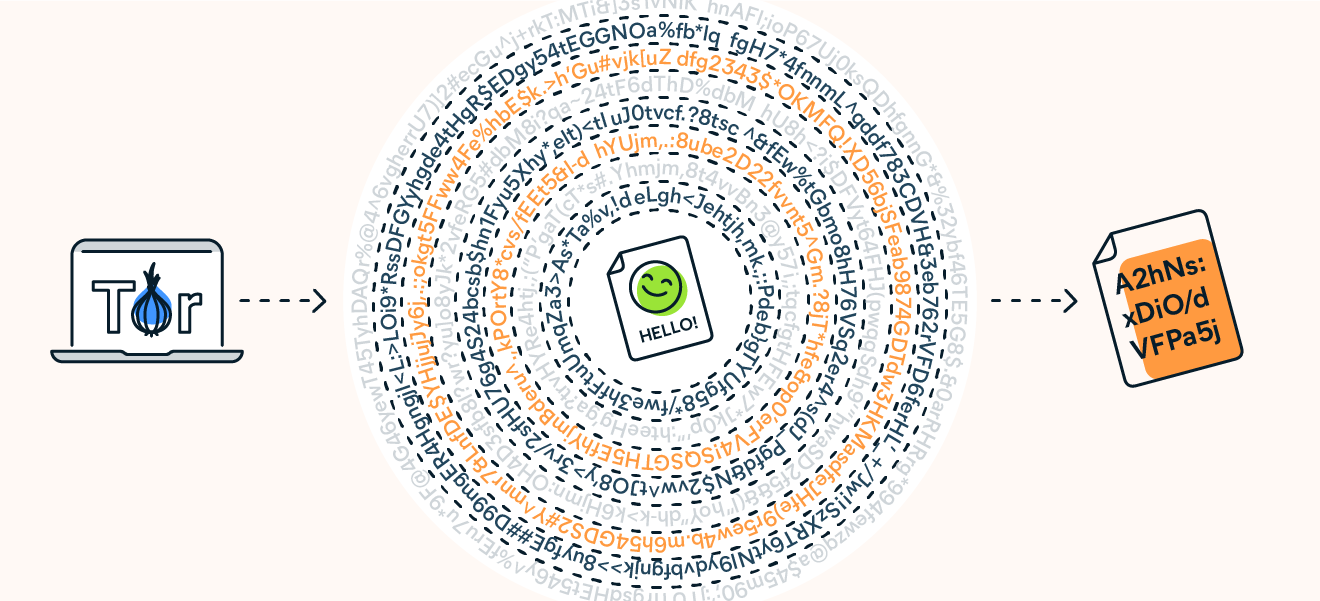

O Tor usa roteamento de cebola para criptografar e redirecionar o tráfego da web pela rede de cebolas do Tor. Após seus dados serem protegidos por várias camadas de criptografia, seu tráfego da web é transmitido por uma série de nós de rede, chamados roteadores de cebola. Cada roteador (ou nó) "remove" uma camada de criptografia até que os dados alcancem seu destino final, completamente descriptografados.

O Tor transmite anonimamente dados criptografados por meio de três camadas de proxies internacionais que compõem o circuito Tor. Vamos dar uma olhada mais de perto nas três camadas de nós de rede:

-

Nó de entrada/guarda: Primeiro, o Tor Browser se conecta aleatoriamente a um nó de entrada publicamente conhecido. O nó de entrada introduz seus dados no circuito Tor.

-

Nós intermediários: Aqui, seus dados são totalmente criptografados. Em seguida, eles são enviados por uma série de nós que descriptografam seus dados uma camada de cada vez. Para garantir o anonimato, cada nó intermediário conhece apenas a identidade dos nós intermediários precedentes e subsequentes.

-

Nó de saída: Uma vez que a última camada de criptografia é removida, os dados descriptografados deixam a rede Tor por meio de um nó de saída e alcançam seu destino final no servidor.

O Navegador Tor envia tráfego da Web através de um nó de entrada ( azul ), nó do meio ( verde ) e nó de saída ( laranja ) para criptografar e descriptografar o tráfego.

Parece complicado, certo? Isso é porque é. Mas, felizmente, saber usar o Tor Browser não requer um doutorado em ciência da computação — é surpreendentemente fácil e fácil de usar.

O Navegador Tor oculta seu IP e como?

A tecnologia de roteamento de cebola do Navegador Tor é extremamente eficaz para ocultar sua Endereço IP da vigilância da rede ou análise de tráfego. Além de retransmitir seus dados através de nós de rede para ocultar sua localização e identidade, o roteamento de cebola usa criptografia em várias camadas fornecer proteção de privacidade ainda mais robusta.

Como os dados criptografados por Tor precisam ser “ descascados “ através de mais de 7.000 relés de rede independentes antes de serem totalmente descriptografados, quando o tráfego da Internet chegar ao seu destino, sua origem será completamente obscurecida. Esse processo elaborado mostra como o Tor é seguro na proteção de dados e escondendo seu endereço IP de sites, seu provedor de serviços de Internet e até o governo.

# Tor Browser é anônimo?

O Navegador Tor é anônimo em termos de ocultar sua localização e atividade de navegação —, mas existem limites. Embora eles não possam ver sua atividade de navegação ou dados criptografados do Tor, seu ISP ainda pode ver que você está usando o Tor. Você também pode ser identificado se fizer login em uma conta online ou fornecer detalhes a um site enquanto estiver usando o Tor.

Qual é a diferença entre o Tor Browser e um servidor proxy?

A servidor proxy atua como intermediário entre você e sites e serviços. Enquanto os proxies ocultam seu endereço IP e localização, eles não criptografam o tráfego da Internet, o que significa que seus dados ainda estão expostos em trânsito. O Tor Browser é muito mais seguro graças ao roteamento de cebola e criptografia multicamada, que anonimiza sua localização e protege seus dados de hackers, rastreadores da web e outros bisbilhoteiros.

Usar um servidor proxy em combinação com o Tor Browser pode ajudar a ocultar o fato de você ter se conectado ao Tor, mas não confere mais nenhum segurança cibernética benefícios.

Tor é uma VPN?

Tor não é o mesmo que um VPN, embora ambas as ferramentas forneçam criptografia e redirecionem seu tráfego da web para outra rede. Uma diferença importante entre o Tor e uma VPN é que a rede de uma VPN é operada por um provedor de serviços central, enquanto a rede Tor é descentralizada e administrada por voluntários.

Além disso, Tor e VPNs adotam abordagens diferentes para redirecionar dados. Uma VPN envia seu tráfego da Web para um servidor, que o transmite para a Internet. O método de roteamento de cebola do Tor redireciona seus dados através de uma série de nós independentes. Embora o Tor seja mais lento, o processo de redirecionamento de dados por nós dificulta o rastreamento de sua atividade até você.

Para que é utilizado o Tor Browser?

Tor Browser é usado principalmente como método de navegação anônima. De jornalistas e organizações da sociedade civil que buscam escapar da espionagem ou da repressão política, a indivíduos comuns com preocupações de privacidade on-line, os usuários do Tor Browser são um grupo diversificado. Mas os criminosos também aproveitam o anonimato de Tor para realizar atividades ilegais dentro e fora da dark web.

Posso ser rastreado enquanto uso o Tor?

Apesar de seus impressionantes recursos de privacidade, ainda existem maneiras de rastrear enquanto você usa o Tor. O roteamento de cebola é um meio sofisticado para impedir o rastreamento de sua localização, mas não existe o anonimato online perfeito.

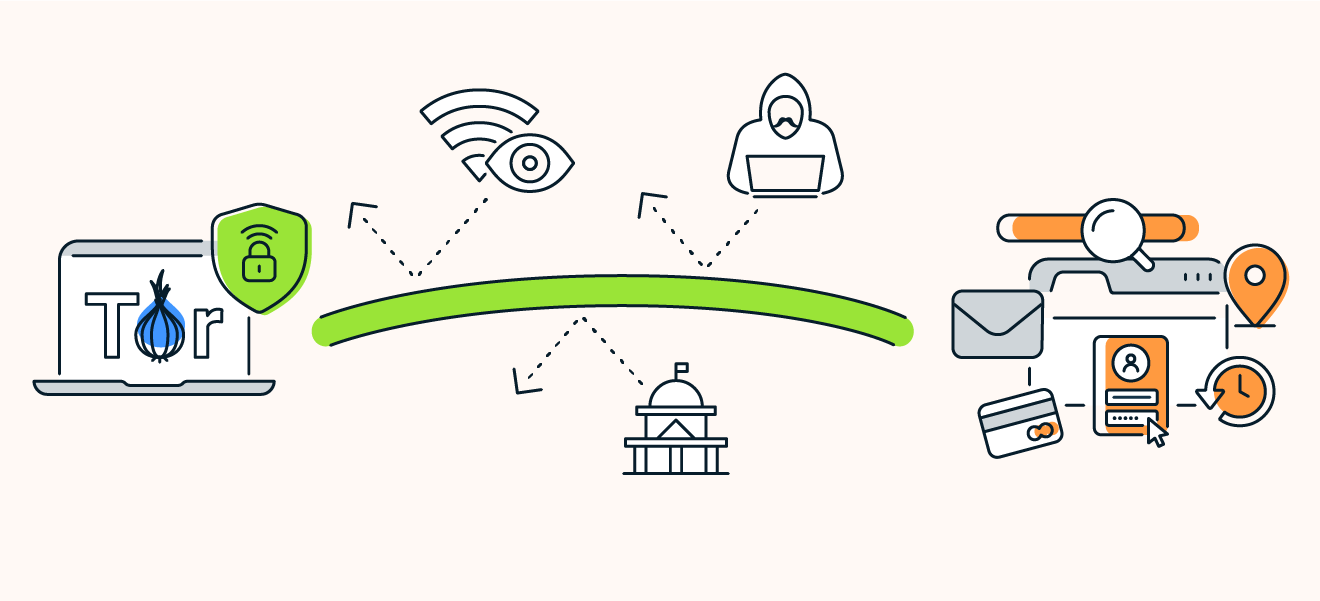

Embora seu tráfego na Internet esteja criptografado no Tor, seu ISP ainda pode ver que você está conectado ao Tor. Além disso, O Tor não pode proteger contra rastreamento nos nós de entrada e saída de sua rede. Qualquer pessoa que possua e opere o nó de entrada verá seu endereço IP real. E no nó de saída, seu tráfego descriptografado é vulnerável à interceptação.

Você pode reforçar os pontos fracos do Tor combinando-o com uma VPN que fornece criptografia de ponta a ponta. Isso significa que seu tráfego da Web será totalmente criptografado nos nós de entrada e saída da rede Tor, e o uso do VPN-over-Tor manterá seu endereço IP real a salvo de qualquer olhar indiscreto à espreita nesses gateways.

Use o Tor ao lado de uma VPN para garantir que seu tráfego na web seja totalmente criptografado.

Razões para usar o Tor

Uma das principais razões para usar o Tor é o alto nível de privacidade fornecido pela rede de cebolas. Os protocolos de segurança do Tor não apenas permitem que os usuários acessem sites com segurança e ocultam seu endereço IP, mas o navegador é de código aberto, gratuito e simples de usar, especialmente considerando a proteção complexa que fornece.

O Tor Browser é legal?

O Tor Browser é legal de usar na maioria dos países, embora possa haver um estigma associado ao uso, porque o Tor é frequentemente associado à criminalidade da dark web. Mas, apesar de sua reputação às vezes decadente, a dark web recebe muitos recursos legítimos, como o wikipedia da web escura, serviços de email seguros e bancos de dados de pesquisa. Se você não está envolvido em atividades ilícitas, não é crime usar a dark web para proteger sua privacidade.

Ainda assim, o uso do Tor pode chamar atenção indevida para sua atividade na Web, o que pode ser contraproducente se você estiver buscando privacidade. Sabe-se que os ISPs acelerador de velocidades da Internet e até entre em contato com os clientes sobre o uso do Tor. Seu governo também pode rastrear suas atividades se você usar o Tor.

Em alguns países, o próprio Tor é proibido. A China proibiu a navegação anônima —, tornando o Tor ilegal de usar. Outros países como Rússia e Venezuela tentam ativamente impedir que seus cidadãos usem o Tor. Se você estiver interessado em navegação anônima, verifique primeiro se Tor ou VPNs são legais no seu país.

O Tor Browser está seguro?

O Navegador Tor é geralmente considerado seguro, graças ao protocolo de roteamento de cebola que criptografa seus dados e oculta seu endereço IP. Mas o Tor tem algumas vulnerabilidades e, como em qualquer navegador, os usuários do Tor permanecem vulneráveis a ameaças online, variando de malware a golpes de phishing.

Saber usar o Tor com segurança significa usá-lo ao lado de outras ferramentas de segurança cibernética, portanto configure uma VPN para se beneficiar da criptografia de ponta a ponta. E verifique se sua rede está protegida por um firewall e o melhor software antivírus.

Navegador Tor e a teia escura

Para muitos, Tor é sinônimo de teia escura — a parte não indexada da Internet que só é acessível com determinados navegadores. A conexão entre Tor e a dark web começou com o Silk Road, o primeiro mercado da dark web onde os clientes poderiam comprar drogas e outros bens ilegais. Quando em operação, o notório mercado on-line só podia ser acessado através do Tor.

Como um navegador que permite o anonimato aos hosts e visitantes do site, o apelo do Tor aos participantes da dark web é óbvio. E embora a dark web não seja apenas um paraíso para atividades ilícitas, acessar a dark web através do navegador de cebola é popular entre os criminosos.

Mas Tor não foi projetado com a criminalidade em mente ou pretendia ser o navegador da web “ escuro. ” O Tor é uma ferramenta de privacidade online legítima e eficaz usada por vários usuários que valorizam sua privacidade e segurança de dados online.

As desvantagens do Navegador Tor

Embora o Tor seja uma sofisticada ferramenta de privacidade, ele tem várias desvantagens —, algumas das quais neutralizam suas vantagens de segurança cibernética.

Aqui estão as desvantagens do uso do Tor:

-

Velocidades lentas: Tor é um navegador lento. O roteamento de cebola criptografa o tráfego da Web e o envia através de uma série de nós de rede —, isso é ótimo para privacidade, mas o processo elaborado resulta em velocidades lentas em comparação com outros navegadores. Embora existam maneiras de tornar o Tor mais rápido, você não pode aumentar significativamente as velocidades.

-

Estigma: Tor adquiriu o infeliz estigma da ilegalidade da dark web. ISPs e governos podem tomar nota das pessoas que usam o navegador. Para pessoas que buscam privacidade, Tor pode trazê-las o oposto.

-

Bloqueio: Alguns administradores de rede bloqueiam o Tor. Alguns sites também acompanham e bloqueiam o tráfego da Web proveniente dos nós de saída do Tor. Mas você pode mascarar o uso de nós usando pontes Tor ou uma VPN.

-

Vulnerabilidades: Embora o Tor seja projetado para o anonimato, a rede de cebolas é vulnerável nos nós de entrada e saída. Como o tráfego da Internet não é criptografado nesses pontos, seus dados podem ser interceptados e seu endereço IP pode ser exposto.

Outros navegadores da deep web

Embora o Navegador Tor tenha fortes laços com a navegação na web escura, ele também tem concorrência. Existem outros navegadores que também podem acessar a dark web. Embora o Tor permita o anonimato, esses outros navegadores têm suas próprias vantagens.

Aqui estão os outros navegadores da deep web:

-

Subgraph OS: Este sistema operacional de código aberto foi projetado para ser resistente à vigilância e outros bisbilhoteiros. Foi mencionado pelo denunciante Edward Snowden como mostrando potencial.

-

Firefox: Embora este navegador popular e acessível possa acessar a dark web, ele não possui recursos de segurança.

-

Waterfox: Com base no Firefox, o navegador Waterfox é rápido e possui proteção de rastreamento para proteger sua privacidade.

-

I2P - Invisible Internet Project: Semelhante ao Tor, esta é uma camada de rede privada totalmente criptografada.

Como usar o Navegador Tor no Windows e Mac

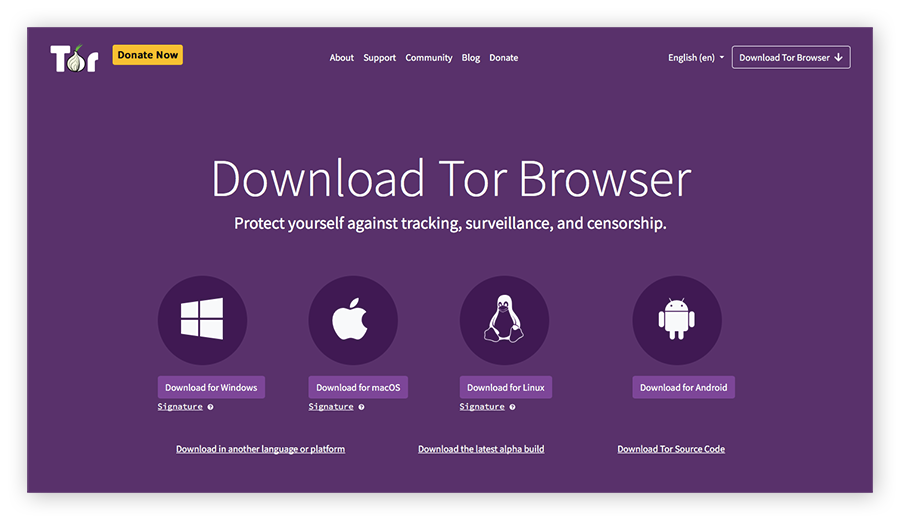

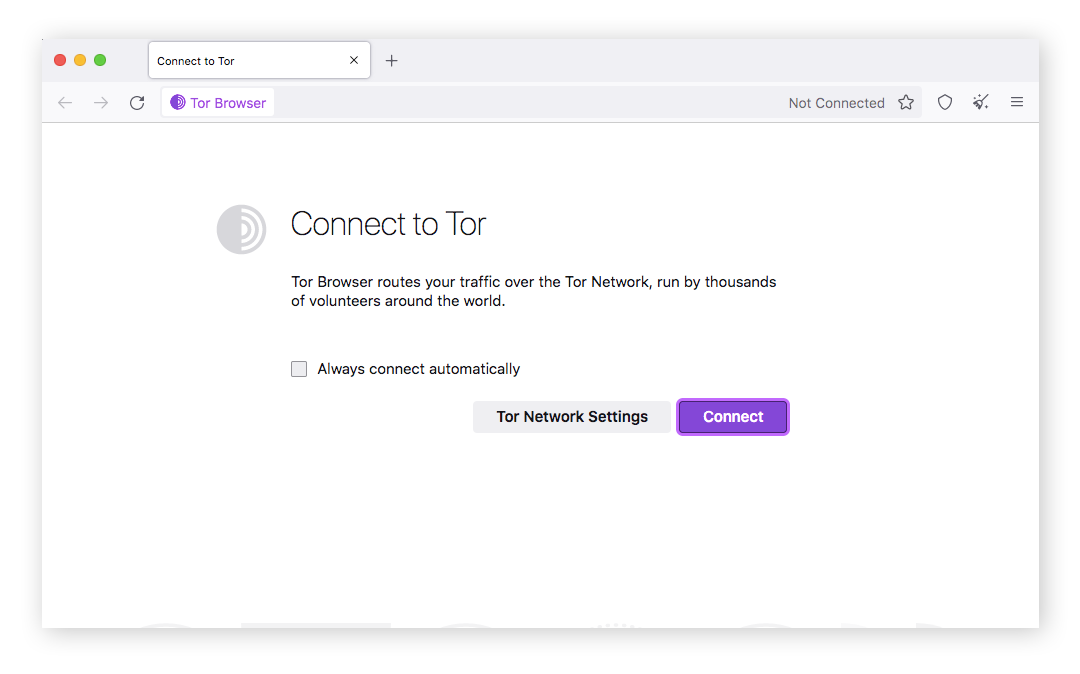

Atualmente, o Tor está disponível para Windows, Mac e Linux. É um aplicativo baseado no Firefox que é baixado e instalado no seu computador. Após a instalação, você pode usar o Tor para acessar a Internet pública e os sites .onion.

Veja como usar o Tor no Windows e Mac:

1. No site do projeto Tor, vá para a página de download do Navegador Tor.

2. Clique no link de download do seu sistema operacional.

3. Depois de baixado, instale o aplicativo Tor Browser.

4. Inicie o aplicativo Tor Browser e conecte-se à rede Tor.

Agora que você configurou o Tor no seu computador, convém mude seu navegador padrão para máxima privacidade. Confira nossa análise do melhores navegadores para segurança e privacidade.

- Obrigado por dedicar seu tempo aqui, até o próximo post!*