# ALERTA: Grupo Lazarus usando testes técnicos para infiltração

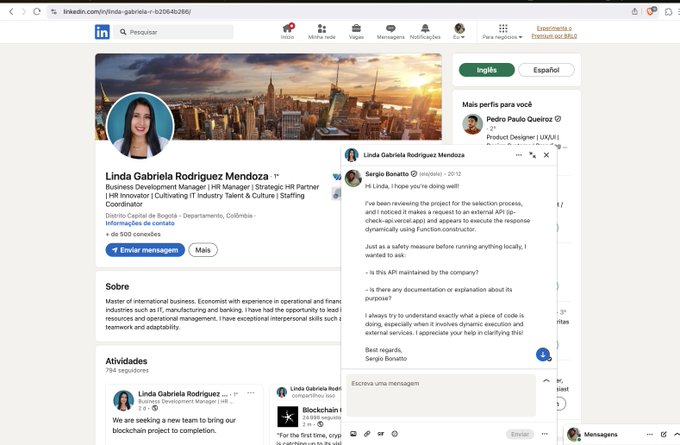

Recentemente fui convidado a participar de um processo seletivo da empresa Aetherium. A recrutadora Linda me enviou um teste técnico que, após análise, revelou ser um ataque sofisticado do Grupo Lazarus - o grupo de hackers financiado pela Coreia do Norte.

Repositórios Identificados

Bitbucket: https://bitbucket.org/stevenblank0724/art-gallery/src/main/

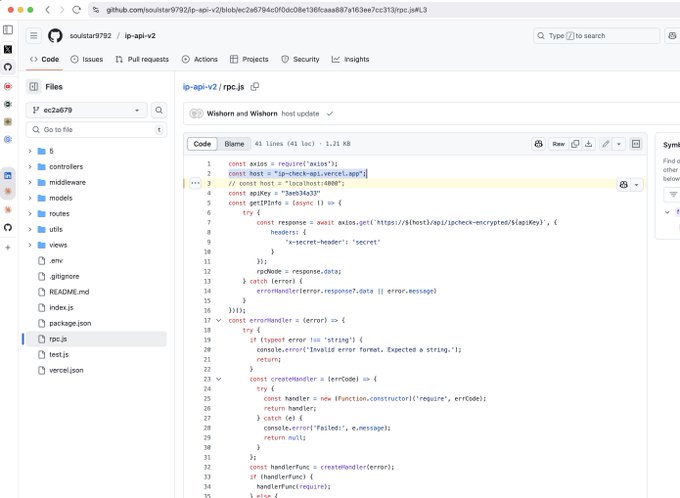

O Código Malicioso

A aplicação faz uma requisição para ip-check-api[.]vercel[.]app e, em caso de erro, executa o seguinte fluxo:

Como funciona o Function.constructor

const handler = new (Function.constructor)('require', errCode);

Function.constructor é uma forma de criar funções dinamicamente a partir de strings. É equivalente ao eval(), mas mais perigoso porque:

- Bypass de análise estática - ferramentas de segurança podem não detectar

- Acesso ao contexto completo - recebe require como parâmetro

- Execução imediata - código executa assim que a função é chamada

O Vetor de Ataque

1 - Requisição inicial para servidor controlado pelo atacante

2 - Erro intencional - servidor retorna código malicioso como erro

3 - Execução dinâmica - Function.constructor executa o payload

4 - Acesso completo - através do require, podem importar qualquer módulo Node.js

Isso significa acesso completo ao sistema: leitura de arquivos, execução de comandos, instalação de backdoor persistente.

Conexão com o Grupo Lazarus

O domínio ip-check-api[.]vercel[.]app aparece em investigações de segurança ligadas ao Grupo Lazarus, junto com 11 pacotes NPM maliciosos. Este grupo é responsável por:

- Ataques a exchanges de criptomoedas

- Roubo de propriedade intelectual de empresas de tecnologia

- Infiltração em instituições financeiras globais

Padrão de Reutilização

O mesmo código aparece em https://github.com/soulstar9792/ip-api-v2, indicando infraestrutura de ataque padronizada.

Tentativa de Contato

Alertei a recrutadora Linda sobre o código malicioso. Resultado: silêncio completo. Nenhuma resposta, nenhuma retratação.

Como se Proteger

Durante Revisões de Código:

- Procure por

Function.constructor,eval(),new Function() - Questione requisições

HTTPdesnecessárias em testes técnicos - Analise manipuladores de erro - local comum para esconder payloads

- Verifique domínios externos - use ferramentas como VirusTotal

Padrões Suspeitos:

- Execução dinâmica de código a partir de strings

- Requisições com cabeçalhos obscuros (x-secret-header)

- Funções de erro que fazem mais do que logging

- Repositórios com histórico de commits suspeito

Configuração Segura:

- Sempre execute código desconhecido em containers isolados

- Use VMs descartáveis para testes técnicos

- Configure políticas de rede restritivas

- Monitore syscalls com ferramentas como strace

O Perigo Real

Este não é um ataque oportunista. É uma operação de envenenamento da cadeia de suprimentos direcionada a desenvolvedores. O Grupo Lazarus está:

- Criando empresas fictícias para processos de contratação

- Distribuindo malware através de testes técnicos

- Coletando dados de desenvolvedores e máquinas

- Estabelecendo backdoors em ambientes de desenvolvimento

O objetivo pode variar desde roubo de código proprietário até infiltração em infraestruturas críticas das empresas onde esses desenvolvedores trabalham.

Indicadores de Comprometimento (IoCs)

- Domínio: ip-check-api[.]vercel[.]app

- Usuários GitHub:

stevenblank0724,soulstar9792 - Padrões de função: Function.constructor com parâmetro require

- Cabeçalhos:

x-secret-header: secret

Conclusão

A sofisticação deste ataque demonstra a evolução das táticas do Grupo Lazarus. Eles não estão mais apenas atacando infraestruturas - estão recrutando as próprias pessoas que as constroem.

Para a comunidade dev: não subestimem a engenharia social. Sempre analisem código antes de executar, mesmo em contextos aparentemente legítimos como processos de contratação.

O silêncio da empresa após o alerta confirma a natureza maliciosa da operação. Mantenham-se vigilantes.

#CyberSecurity #NodeJS #Malware #GrupoLazarus #InfoSec #SegurançaDesenvolvedores #AtaquesCadeiaSuprimentos

Se encontrarem padrões similares, documentem e compartilhem. Nossa defesa coletiva depende da conscientização da comunidade.