Uma Introdução às Redes e suas Topologias.

O QUE É REDE

Rede, no contexto de computadores, refere-se à prática de conectar dois ou mais dispositivos de computação com a finalidade de compartilhar dados. Os dispositivos em uma rede podem ser conectados por meio de cabos, linhas telefônicas, ondas de rádio, satélites ou feixes de luz infravermelha, criando um sistema de troca de informações e recursos.

INTERNET

A Internet é uma grande rede com muitas redes pequenas dentro dela.

Uma rede precisa ter dispositivos, e cada dispositivo deve ter um Endereço de Protocolo de Internet (IP). Este número é como um identificador e existem endereços privados e endereços públicos.

Nosso roteador sempre terá o endereço público fornecido por um IPS (Internet Provider Service). Este IP geralmente é uma versão Ipv6 e tem como objetivo conectar-se ao mundo.

Dentro da LAN (rede local) existirá o endereço privado, onde cada dispositivo iniciará o IP como: 192.168.x.x.

Além disso, existe o endereço MAC (Media Access Control) que é o endereço do dispositivo e não pode ser alterado. Funciona como a imagem a seguir descreve:

PING

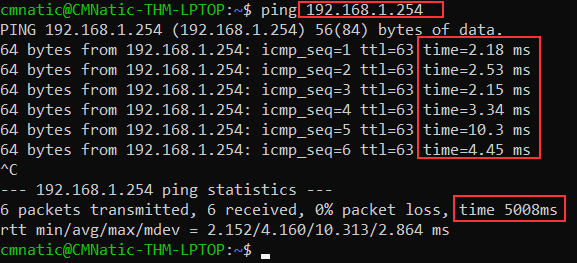

ping é um programa CLI que nos permite enviar pacotes para uma rede e ver se existe uma conexão. Ao final da execução diz quais pacotes foram perdidos e o tempo entre cada solicitação/resposta.

ping é uma ferramenta que usa ICMP (Internet Control Message Protocol).

Os pings podem ser executados em dispositivos de uma rede, como sua rede doméstica ou recursos como sites. Esta ferramenta pode ser facilmente utilizada e vem instalada em Sistemas Operacionais (SOs) como Linux e Windows. A sintaxe para fazer um ping simples é pingar endereço IP ou URL do site. Vamos ver isso em ação na imagem abaixo.

INTRODUÇÃO À LAN (REDE LOCAL)

Topologias

Em referência à rede, quando nos referimos ao termo “topologia”, estamos na verdade nos referindo ao design ou aparência da rede em questão.

TOPOLOGIA EM ESTRELA

A premissa principal de uma topologia em estrela é que os dispositivos sejam conectados individualmente por meio de um dispositivo de rede central, como um switch ou hub. Essa topologia é a mais comumente encontrada atualmente devido à sua confiabilidade e escalabilidade – apesar do custo.

Qualquer informação enviada a um dispositivo nesta topologia é enviada através do dispositivo central ao qual ele está conectado. Vamos explorar algumas dessas vantagens e desvantagens desta topologia abaixo:

Como é necessário mais cabeamento e a compra de equipamentos de rede dedicados para esta topologia, ela é mais cara do que qualquer outra topologia. No entanto, apesar do custo adicional, isto proporciona algumas vantagens significativas. Por exemplo, esta topologia é muito mais escalável por natureza, o que significa que é muito fácil adicionar mais dispositivos à medida que a demanda pela rede aumenta.

Infelizmente, quanto mais a rede é dimensionada, mais manutenção é necessária para mantê-la funcional. Essa maior dependência da manutenção também pode dificultar muito a solução de problemas. Além disso, a topologia em estrela ainda está sujeita a falhas - embora reduzidas. Por exemplo, se o hardware centralizado que conecta os dispositivos falhar, esses dispositivos não poderão mais enviar ou receber dados. Felizmente, esses dispositivos de hardware centralizados costumam ser robustos.

TOPOLOGIA DE BARRAMENTO

Este tipo de conexão depende de uma única conexão conhecida como cabo backbone. Este tipo de topologia é semelhante à folha de uma árvore no sentido de que os dispositivos (folhas) surgem de onde estão os galhos deste cabo.

Como todos os dados destinados a cada dispositivo viajam ao longo do mesmo cabo, ele fica muito rapidamente propenso a se tornar lento e congestionado se os dispositivos dentro da topologia solicitarem dados simultaneamente. Esse gargalo também resulta em uma solução de problemas muito difícil porque rapidamente se torna difícil identificar qual dispositivo está apresentando problemas com todos os dados que viajam na mesma rota.

No entanto, dito isso, as topologias de barramento são uma das topologias mais fáceis e econômicas de configurar devido às suas despesas, como cabeamento ou equipamento de rede dedicado usado para conectar esses dispositivos.

Por último, outra desvantagem da topologia de barramento é que há pouca redundância em caso de falhas. Essa desvantagem ocorre porque há um único ponto de falha ao longo do cabo backbone. Se esse cabo quebrar, os dispositivos não poderão mais receber ou transmitir dados ao longo do barramento.

TOPOLOGIA EM ANEL

A topologia em anel (também conhecida como topologia de token) apresenta algumas semelhanças. Dispositivos como computadores são conectados diretamente uns aos outros para formar um loop, o que significa que há pouco cabeamento necessário e menos dependência de hardware dedicado, como em uma topologia em estrela.

Uma topologia em anel funciona enviando dados através do loop até chegar ao dispositivo de destino, usando outros dispositivos ao longo do loop para encaminhar os dados. Curiosamente, um dispositivo só enviará dados recebidos de outro dispositivo nesta topologia se não tiver nenhum para enviar. Se o dispositivo tiver dados para enviar, ele enviará seus próprios dados primeiro, antes de enviar dados de outro dispositivo.

Como há apenas uma direção para os dados trafegarem nessa topologia, é bastante fácil solucionar quaisquer falhas que surjam. No entanto, esta é uma faca de dois gumes porque não é uma forma eficiente de os dados trafegarem através de uma rede, pois pode ser necessário visitar vários dispositivos antes de chegar ao dispositivo pretendido.

Por último, as topologias em anel são menos propensas a gargalos, como em uma topologia de barramento, já que grandes quantidades de tráfego não viajam pela rede ao mesmo tempo. O design desta topologia, entretanto, significa que uma falha, como corte de cabo ou dispositivo quebrado, resultará na interrupção de toda a rede.

O QUE É UM SWITCH

Switches são dispositivos dedicados em uma rede projetados para agregar vários outros dispositivos, como computadores, impressoras ou qualquer outro dispositivo com capacidade de rede usando Ethernet. Esses vários dispositivos são conectados à porta de um switch. Os switches geralmente são encontrados em redes maiores, como empresas, escolas ou redes de tamanho semelhante, onde há muitos dispositivos para conectar-se à rede. Os switches podem conectar um grande número de dispositivos tendo portas de 4, 8, 16, 24, 32 e 64 para conexão de dispositivos.

Os switches são muito mais eficientes do que seus equivalentes menores (hubs/repetidores). Os switches controlam qual dispositivo está conectado a qual porta. Dessa forma, quando recebem um pacote, em vez de repeti-lo para todas as portas como faria um hub, ele apenas o envia para o destino pretendido, reduzindo assim o tráfego da rede.

Tanto Switches quanto Roteadores podem ser conectados entre si. A capacidade de fazer isso aumenta a redundância (a confiabilidade) de uma rede, adicionando vários caminhos para os dados seguirem. Se um caminho falhar, outro poderá ser usado. Embora isso possa reduzir o desempenho geral de uma rede porque os pacotes demoram mais para viajar, não há tempo de inatividade – um pequeno preço a pagar considerando a alternativa.

O QUE É UM ROTEADOR?

É função do roteador conectar redes e transmitir dados entre elas. Isso é feito usando roteamento (daí o nome roteador!).

Roteamento é o rótulo dado ao processo de transporte de dados pelas redes. O roteamento envolve a criação de um caminho entre redes para que esses dados possam ser entregues com sucesso.

O roteamento é útil quando os dispositivos estão conectados por vários caminhos, como no diagrama de exemplo abaixo.

UMA INTRODUÇÃO SOBRE SUB-REDEs

Como discutimos anteriormente ao longo desse post, as redes podem ser encontradas em todos os formatos e tamanhos – variando de pequenas a grandes. Sub-redes é o termo dado à divisão de uma rede em redes menores e em miniatura dentro dela mesma. Pense nisso como fatiar um bolo para seus amigos. Só há uma certa quantidade de bolo disponível, mas todo mundo quer um pedaço. Sub-rede é você decidir quem fica com qual fatia e reservar essa fatia desse bolo metafórico.

Vejamos uma empresa, por exemplo; Você terá diferentes departamentos, como:

- Contabilidade

- Finança

- Recursos Humanos

Embora você saiba para onde enviar informações na vida real para o departamento correto, as redes também precisam saber. Os administradores de rede usam sub-redes para categorizar e atribuir partes específicas de uma rede para refletir isso.

A sub-rede é obtida dividindo-se o número de hosts que cabem na rede, representado por um número chamado máscara de sub-rede. Vamos voltar ao nosso diagram da de IPV4 mostrado anteriormente:

Como podemos lembrar, um endereço IP é composto de quatro seções chamadas octetos. O mesmo vale para uma máscara de sub-rede que também é representada como um número de quatro bytes (32 bits), variando de 0 a 255 (0-255).

As sub-redes usam endereços IP de três maneiras diferentes:

- Identifique o endereço de rede

- Identifique o endereço do host

- Identifique o gateway padrão

Vamos dividir esses três para entender seus propósitos na tabela abaixo:

| Tipo | Propósito | Explicação | Exemplo |

|---|---|---|---|

| Endereço de rede | Este endereço identifica o início da rede real e é usado para identificar a existência de uma rede. | Por exemplo, um dispositivo com endereço IP 192.168.1.100 estará na rede identificado por 192.168.1.0 | 192.168.1.0 |

| Endereço do host | Um endereço IP aqui é usado para identificar um dispositivo na sub-rede | Por exemplo, um dispositivo terá o endereço de rede 192.168.1.1 | 192.168.1.100 |

| Gateway padrão | O endereço do gateway padrão é um endereço especial atribuído a um dispositivo na rede que é capaz de enviar informações para outra rede | Quaisquer dados que precisem ir para um dispositivo que não esteja na mesma rede (ou seja, que não esteja em 192.168.1.0) serão enviados para este dispositivo. Esses dispositivos podem usar qualquer endereço de host, mas geralmente usam o primeiro ou o último endereço de host em uma rede (.1 ou .254) | 192.168.1.254 |

Agora, em redes pequenas, como as domésticas, você estará em uma sub-rede, pois há uma chance improvável de precisar de mais de 254 dispositivos conectados ao mesmo tempo.

No entanto, locais como empresas e escritórios terão muito mais destes dispositivos (PCs, impressoras, câmeras e sensores), onde ocorre a sub-rede.

A sub-rede oferece uma série de benefícios, incluindo:

- Eficiência

- Segurança

- Controlo total

Exploraremos exatamente como a criação de sub-redes oferece esses benefícios posteriormente; no entanto, por enquanto, tudo o que precisamos entender é o elemento de segurança disso. Tomemos como exemplo o típico café de rua. Este café terá duas redes:

- Um para funcionários, caixas registradoras e outros dispositivos da instalação

- Um para o público em geral usar como hotspot

A sub-rede permite separar esses dois casos de uso e, ao mesmo tempo, aproveitar os benefícios de uma conexão com redes maiores, como a Internet.

ARP

Lembrando de nossas sessões anteriores que os dispositivos podem ter dois identificadores: um endereço MAC e um endereço IP, o protocolo Address Resolution P ou ARP , é o tecnologia responsável por permitir que dispositivos se identifiquem em uma rede.

Simplesmente, o protocolo ARP permite que um dispositivo associe seu endereço MAC a um endereço IP na rede. Cada dispositivo em uma rede manterá um registro dos endereços MAC associados a outros dispositivos.

Quando os dispositivos desejam se comunicar com outros, eles enviarão uma transmissão para toda a rede procurando o dispositivo específico. Os dispositivos podem usar o protocolo ARP para encontrar o endereço MAC (e, portanto, o identificador físico) de um dispositivo para comunicação.

Como funciona o ARP ?

Cada dispositivo em uma rede possui um livro-razão para armazenar informações, chamado cache. No contexto do protocolo ARP , esse cache armazena os identificadores de outros dispositivos na rede.

Para mapear esses dois identificadores (endereço IP e endereço MAC), o protocolo ARP envia dois tipos de mensagens:

- Solicitação ARP

- Resposta ARP

Quando uma solicitação ARP é enviada, uma mensagem é transmitida para todos os outros dispositivos encontrados em uma rede pelo dispositivo, perguntando se o endereço MAC do dispositivo corresponde ou não ao endereço IP solicitado. Se o dispositivo tiver o endereço IP solicitado, uma resposta ARP será retornada ao dispositivo inicial para confirmar isso. O dispositivo inicial agora se lembrará disso e o armazenará no cache (uma entrada ARP).

Este processo é ilustrado no diagrama abaixo:

DHCP

Os endereços IP podem ser atribuídos manualmente, inserindo-os fisicamente em um dispositivo, ou automaticamente e mais comumente usando uma configuração DHCP (Protocolo de configuração de host dinâmico). Quando um dispositivo se conecta a uma rede, se ainda não tiver sido atribuído manualmente um endereço IP, ele envia uma solicitação (DHCP Discover) para verificar se algum servidor DHCP está na rede. O servidor DHCP responde com um endereço IP que o dispositivo pode usar (oferta DHCP). O dispositivo então envia uma resposta confirmando que deseja o endereço IP oferecido (solicitação DHCP) e, por último, o servidor DHCP envia uma resposta reconhecendo que isso foi concluído e o dispositivo pode começar a usar o endereço IP (DHCP ACK).